Informationssicherheit & TISAX®-Zertifizierung - Schutz und Strategie

Wir laden Sie ein, sich intensiv mit dem Thema Informationssicherheit auseinanderzusetzen und die nötigen Schritte für eine belastbare Sicherheitsinfrastruktur und TISAX®-Zertifizierung zu durchdenken.

Anhand praxiserprobter Szenarien demonstrieren wir, wie Sie Sicherheitsstrukturen strategisch aufbauen und pflegen.

Unsere professionelle Begleitung macht den Weg zur Zertifizierung nicht nur verständlich, sondern regt auch zum kritischen Denken an – für eine starke Sicherheitskultur in Ihrem Unternehmen.

TISAX®* ist eine eingetragene Marke der ENX Association.

Vorgehensmodell: Schritte Einführung Informationssicherheit - TISAX®

Einblick in die Themenstellung

Informationssicherheit ist das Fundament, auf dem das Vertrauen in die digitalen Prozesse eines Unternehmens ruht. Sie umfasst alle Maßnahmen, die dazu dienen, Daten vor unberechtigtem Zugriff, Verlust oder Beschädigung zu schützen. In unserer vernetzten Welt, in der Daten als das neue Gold gelten, kann eine Lücke in der Informationssicherheit das gesamte Unternehmen gefährden.

Mehr dazu

Die strategische Bedeutung einer robusten Informationssicherheitsstrategie lässt sich nicht überbewerten. Sie sichert nicht nur die Integrität und Verfügbarkeit von Informationen, sondern schützt auch das Image und die Wettbewerbsfähigkeit eines Unternehmens. In vielen Branchen ist eine effektive Informationssicherheit nicht nur ein Wettbewerbsvorteil, sondern eine grundlegende Geschäftsanforderung.

Durch die Etablierung von klaren Sicherheitsrichtlinien, regelmäßigen Risikobewertungen und der Umsetzung von Sicherheitsmaßnahmen wird ein Sicherheitsbewusstsein geschaffen, das auf allen Ebenen des Unternehmens verankert ist. Unternehmen, die eine solide Informationssicherheitsstrategie implementieren, können somit Risiken minimieren, Compliance-Anforderungen erfüllen und letztlich das Vertrauen ihrer Kunden und Partner stärken.

1. Prozesse erheben: Struktur und Ordnung

Durch die Bestandsaufnahme haben wir die Geschäftsprozesse und Aufgaben im Unternehmen umfassend verstanden und die damit verbundenen Risiken aufgezeichnet. Im Anschluss daran haben wir die Unternehmenswerte katalogisiert und ihnen spezifische Risiken zugeordnet. Dieser methodische Ansatz ermöglicht eine gezielte Risikosteuerung und stärkt die Widerstandsfähigkeit des Unternehmens.

Mehr dazu

Nach einer gründlichen Bestandsaufnahme haben wir ein klares Verständnis der Geschäftsprozesse und der damit verbundenen Aufgaben im Unternehmen erlangt.

Durch die Identifikation und Dokumentation dieser Prozesse konnten wir potenzielle Risiken systematisch erfassen und aufzeichnen. In der Fortführung dieses Prozesses haben wir die Unternehmensassets kategorisiert, wobei jeder Vermögenswert einer Risikobewertung unterzogen wurde. Diese zweigleisige Betrachtung – sowohl der Geschäftsprozesse als auch der Assets – ist von unschätzbarem Wert. Sie ermöglicht es uns, Schwachstellen präzise zu identifizieren und zu adressieren, Schutzmaßnahmen gezielt zu planen und eine Risikominimierung auf fundierter Basis vorzunehmen.

Dieser strukturierte Ansatz stärkt die Resilienz des Unternehmens gegenüber internen und externen Bedrohungen und schafft eine verlässliche Grundlage für ein proaktives Informationssicherheitsmanagement.

2. Unternehmenswerte (Assets) erheben

Assets sind die tragenden Säulen eines Unternehmens, dazu gehören physische Geräte, Softwareanwendungen, wertvolle Daten und das Fachwissen der Mitarbeiter. Sie sind für den Betriebsablauf kritisch und ihr Schutz ist zentral für die Wahrung der Informationssicherheit und die Sicherung des kontinuierlichen Geschäftserfolgs.

Mehr dazu

Assets in der Informationssicherheit sind alle Elemente, die für ein Unternehmen von Wert sind und Schutz benötigen. Dazu zählen physische, digitale, menschliche und intellektuelle Ressourcen. In der Informationssicherheit stellen sie die Schwerpunkte dar, um die sich alle Schutzmaßnahmen drehen, denn ihre Integrität, Vertraulichkeit und Verfügbarkeit sind entscheidend für den operativen und strategischen Erfolg eines Unternehmens.

Die Identifizierung, Klassifizierung und Absicherung dieser Assets ist eine Grundvoraussetzung, um das Risiko von Sicherheitsverletzungen zu mindern und Compliance-Anforderungen zu erfüllen. Eine durchdachte Asset-Management-Strategie ist somit ein zentraler Bestandteil jeder Informationssicherheitspolitik. Sie unterstützt Unternehmen dabei, eine umfassende Sicht auf die eigenen Wertgegenstände zu erhalten und die passenden Schutzmechanismen zu etablieren.

Indem sowohl primäre Informations-Assets wie Kundendaten und Finanzinformationen als auch sekundäre Assets wie Sicherheitssysteme und Richtlinien erfasst und geschützt werden, schafft ein Unternehmen eine starke Basis für die Sicherheit seiner Informationstechnologie und schützt zugleich seine Kernoperationen und -kompetenzen.

3. Erstes Fazit

Die bisher gewonnenen Einblicke aus der Analyse geben uns einen Einblick in die Risiken, die mit den Geschäftsprozessen und Assets verbunden sind.

Dieses Wissen ist wichtig, um wirksame Maßnahmen zu ergreifen, die Risiken zu mindern und die Informationssicherheit zu festigen.

Mehr dazu

Nach einer gründlichen Bestandsaufnahme haben wir ein klares Verständnis der Geschäftsprozesse und der damit verbundenen Aufgaben im Unternehmen erlangt. Durch die Identifikation und Dokumentation dieser Prozesse konnten wir potenzielle Risiken systematisch erfassen und aufzeichnen. In der Fortführung dieses Prozesses haben wir die Unternehmensassets kategorisiert, wobei jeder Vermögenswert einer Risikobewertung unterzogen wurde.

Diese zweigleisige Betrachtung – sowohl der Geschäftsprozesse als auch der Assets – ist von unschätzbarem Wert. Sie ermöglicht es uns, Schwachstellen präzise zu identifizieren und zu adressieren, Schutzmaßnahmen gezielt zu planen und eine Risikominimierung auf fundierter Basis vorzunehmen.

Dieser strukturierte Ansatz stärkt die Resilienz des Unternehmens gegenüber internen und externen Bedrohungen und schafft eine verlässliche Grundlage für ein proaktives Informationssicherheitsmanagement.

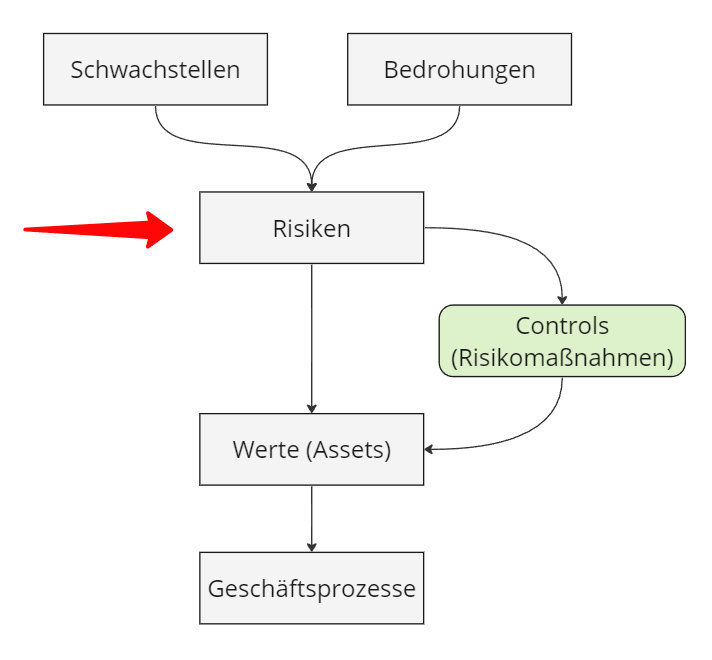

4. Bedrohungen und Schwachstellen

Unternehmen sind ständigen Bedrohungen ausgesetzt, die reale Risiken darstellen, wenn sie auf Schwachstellen treffen. Ein Dieb, der eine alte, ungesicherte Tür nutzt, ist ein einfaches Beispiel für das Risiko, das entsteht, wenn Bedrohungen auf Sicherheitslücken treffen.

Die Identifizierung und Absicherung solcher Schwachstellen ist entscheidend, um Unternehmenswerte zu schützen und Risiken zu minimieren.

Mehr dazu

In der Welt der Informationssicherheit gleicht jedes Unternehmen einem Haus mit Türen und Fenstern, die sowohl Zugang als auch potenzielle Eintrittspunkte für Bedrohungen darstellen. Stellen Sie sich eine Bedrohung als einen Dieb vor, der nach einer Schwachstelle sucht – in diesem Fall eine veraltete Tür ohne Sicherheitsschloss. Diese Schwachstelle bietet dem Dieb die Gelegenheit, einzudringen und Werte zu entwenden oder Schaden anzurichten.

Die Interaktion zwischen einer Bedrohung und einer Schwachstelle ist der Moment, in dem das Risiko real wird. Ein Unternehmen mag rund um die Uhr verschiedenen Bedrohungen ausgesetzt sein – von Cyberangriffen über Datenlecks bis hin zu physischem Diebstahl. Doch erst das Vorhandensein einer Schwachstelle – sei es eine schwache IT-Infrastruktur, ungeschultes Personal oder veraltete Software – ermöglicht es der Bedrohung, sich zu materialisieren.

Deshalb ist es entscheidend, diese potenziellen Schwachstellen zu identifizieren und zu verstehen. Erst durch die Bewertung von Bedrohungen im Kontext der eigenen Anfälligkeiten kann ein Unternehmen gezielte Maßnahmen ergreifen, um sich zu schützen.

Dies kann das Installieren von Sicherheitsschlössern im übertragenen Sinne sein, wie zum Beispiel die Einführung von Firewalls, regelmäßige Software-Updates, fortlaufende Mitarbeiterschulungen und die Entwicklung eines Notfallplans.

Die Bedeutung des Zusammentreffens von Bedrohungen und Schwachstellen liegt darin, dass es die Notwendigkeit aufzeigt, proaktiv zu sein. Ein robustes Sicherheitssystem zu implementieren, bevor eine Bedrohung auf eine Schwachstelle trifft, ist der Schlüssel, um die Werte des Unternehmens zu bewahren und die Kontinuität des Betriebs zu sichern.

5. Bedrohungsszenarien

Die Gruppierung von Bedrohungen und Schwachstellen in Szenarien ist ein effektiver Ansatz in der Informationssicherheit.

Diese Methode ermöglicht es, komplexe Risiken übersichtlich zu strukturieren, um maßgeschneiderte Sicherheitslösungen zu entwickeln. Sie erleichtert die Identifikation spezifischer Anfälligkeiten und die Planung zielgerichteter Abwehrstrategien für ein robustes Sicherheitssystem.

Mehr dazu

In der Informationssicherheit ist es effektiv, Bedrohungen und Schwachstellen in Szenarien zusammenzufassen. Diese Methode bietet eine klare Übersicht und erleichtert das Verständnis der komplexen Wechselwirkungen zwischen potenziellen Gefahren und den Anfälligkeiten eines Unternehmens. Durch das Gruppieren in Szenarien können wir spezifische Sicherheitslücken identifizieren und passende Gegenmaßnahmen entwickeln.

Beispielsweise könnte ein Szenario eine Kombination aus einem Cyberangriff durch Phishing und dem Mangel an Mitarbeiterbewusstsein sein. Ein anderes Szenario könnte sich auf die physische Sicherheit beziehen, wie der Einbruch in ein schlecht gesichertes Bürogebäude. Jedes Szenario wird einzeln analysiert, wobei die spezifischen Bedrohungen und Schwachstellen betrachtet werden, um ein maßgeschneidertes Sicherheitskonzept zu entwickeln.

Dieser Ansatz ermöglicht es Unternehmen, proaktiv zu handeln, indem sie Prioritäten setzen und Ressourcen gezielt dort einsetzen, wo sie den größten Einfluss haben. Die Szenarienbildung ist ein entscheidender Schritt, um ein umfassendes Verständnis für die Sicherheitsherausforderungen zu erlangen und eine starke Abwehr gegen die vielfältigen Bedrohungen zu schaffen, die auf moderne Unternehmen lauern.

6. Meilenstein Risikoreport (Aha-Erlebnis)

Unser umfassender Risikoreport markiert einen Wendepunkt: Er stellt alle identifizierten Geschäftsrisiken detailliert dar und bietet der Geschäftsführung sowie den Verantwortlichen für Assets und Prozesse eine klare Einschätzung der Bedrohungslage.

Dieser Bericht unterstreicht die Notwendigkeit eines proaktiven Risikomanagements und leitet strategische Maßnahmen zur Risikominderung und Stärkung der Unternehmenssicherheit ein.

Mehr dazu

Unser bisheriger Prozess hat uns zu einem entscheidenden Meilenstein geführt: der Erstellung eines umfassenden Risikoreports. Dieser Bericht ist das Ergebnis einer sorgfältigen Sammlung und Analyse aller Geschäftsrisiken, die innerhalb unseres Unternehmens identifiziert wurden. Durch die systematische Risikobewertung haben wir nun ein klares Bild der verschiedenen Bedrohungen, die auf unser Unternehmen einwirken.

Der Risikoreport bietet der Geschäftsführung und den Verantwortlichen für Assets und Geschäftsprozesse eine präzise und ungeschönte Darstellung aller potenziellen Risiken. Er umfasst eine detaillierte Analyse der verschiedenen Risikoarten, ihre potenziellen Auswirkungen auf das Unternehmen sowie Wahrscheinlichkeiten ihres Eintretens. Dies ermöglicht es uns, Prioritäten zu setzen und effektive Strategien zur Risikominderung zu entwickeln.

Der Bericht dient als wesentliches Instrument für die Entscheidungsträger, um fundierte und strategische Maßnahmen zur Risikosteuerung zu ergreifen. Durch diesen Bericht wird die Bedeutung eines proaktiven Risikomanagements hervorgehoben und ein klarer Fahrplan für zukünftige Sicherheitsinitiativen Maßnahmen zur Risikoreduktion bereitgestellt. Letztendlich trägt dieser Risikoreport dazu bei, das Bewusstsein für Informationssicherheit im gesamten Unternehmen zu schärfen und eine Kultur der ständigen Wachsamkeit und Verbesserung zu fördern.

7. Zweites Fazit: Risiken reduzieren

Unser kürzlich erstellter Risikoreport hat innerhalb des Unternehmens für Aufsehen gesorgt, indem er die vielfältigen Geschäftsrisiken offenlegt, die aus der Analyse von Assets, Prozessen, Schwachstellen und Bedrohungen hervorgehen.

Diese Erkenntnisse betonen dringend die Notwendigkeit, proaktive Maßnahmen zur Risikoreduktion zu ergreifen. Es ist nun entscheidend, wirksame Strategien zu entwickeln, um diese Risiken zu minimieren und die Unternehmenssicherheit zu stärken.

Mehr dazu

Der erste Blick in unseren Risikoreport hat für viele ein ernüchterndes Erwachen bedeutet. Zum ersten Mal sehen sie ihre Geschäftsrisiken in einem neuen Licht, dargestellt durch eine umfassende Analyse von Assets, Geschäftsprozessen, Schwachstellen und Bedrohungen. Dies hat zu einer deutlichen Bewusstseinsänderung geführt: Es besteht ein dringender Bedarf, Risiken zu verhindern oder zumindest zu reduzieren.

Während einige der erkannten Bedrohungen durch Versicherungen und präventive Maßnahmen abgemildert werden können, stellt der Report klar, dass weitere Aktionen erforderlich sind. Er bietet eine wertvolle Grundlage, um die Sicherheit von sensiblen Daten, Akten, internen Informationen und Geschäftsgeheimnissen zu verbessern. Dank der präzisen Identifikation der Schwachstellen können wir nun gezielt vorgehen und effektive Sicherheitsstrategien entwickeln.

Die große Herausforderung liegt nun darin, die richtigen Schritte zur Umsetzung dieser Erkenntnisse zu definieren. Wie können wir also die im Risikoreport aufgezeigten Probleme am besten in Angriff nehmen und lösen?

8. Maßnahmen zur Risikoreduzierung

Nach Abschluss unserer Risikoanalyse steht das Unternehmen nun vor der Aufgabe, umfassende Maßnahmen zur Risikominimierung zu entwickeln und umzusetzen. Dies erfordert einen ganzheitlichen Ansatz, der über IT-Sicherheit hinausgeht und alle Geschäftsprozesse einbezieht.

Unser Ziel ist es, eine solide Risikomanagementstrategie zu etablieren, die durch regelmäßige Überprüfungen, Mitarbeiterschulungen und technologische Sicherheitsmaßnahmen gestärkt wird. Eine Blaupause für die Umsetzung dieser Strategien dient als Leitfaden für unser Vorgehen.

Mehr dazu

Nachdem die Risikoanalyse abgeschlossen ist und ein klares Bild der Unternehmensrisiken vorliegt, steht das Unternehmen vor der Herausforderung, geeignete Maßnahmen zur Risikominimierung zu entwickeln und umzusetzen. Dieser Prozess erfordert mehr als nur oberflächliche Lösungen, da die Risiken das gesamte Unternehmen betreffen und nicht nur auf offensichtliche Bereiche wie IT und Datenverarbeitung beschränkt sind.

Ein ganzheitlicher Ansatz beginnt mit der Erstellung eines umfassenden Risikomanagementplans, der alle Geschäftsprozesse und Informationswerte berücksichtigt. Für jedes Risiko müssen spezifische Maßnahmen entwickelt werden, die sowohl präventiver als auch reaktiver Natur sein können. Es ist wichtig, die Sicherheits- und Risikomanagementprinzipien in die Unternehmenskultur zu integrieren. Dies beinhaltet die Schulung aller Mitarbeiter, um ein durchgängiges Bewusstsein für die Bedeutung der Informationssicherheit zu schaffen.

Die Geschäftsprozesse sollten überprüft und angepasst werden, um sicherzustellen, dass sie den Anforderungen der Informationssicherheit entsprechen. Dies kann sowohl die Einführung neuer Verfahren als auch die Anpassung bestehender Prozesse beinhalten. Technologische Sicherheitsmaßnahmen wie Firewalls, Verschlüsselung und regelmäßige Sicherheitsüberprüfungen sind ebenfalls von entscheidender Bedeutung.

Die Sicherheitsstrategie sollte regelmäßig überprüft und an neue Bedrohungen angepasst werden, was auch eine kontinuierliche Risikobewertung beinhaltet. Zudem ist die Entwicklung und Implementierung von Notfallplänen für verschiedene Szenarien unerlässlich, um auf Sicherheitsvorfälle schnell und effektiv reagieren zu können. Die Dokumentation und das Reporting der Maßnahmen und deren Umsetzung sollten ebenfalls erfolgen, um die Transparenz zu gewährleisten und die Geschäftsführung kontinuierlich zu informieren.

Abschließend kann die Erstellung einer Art Blaupause oder eines Leitfadens, der alle notwendigen Maßnahmen und Anforderungen an die Informationssicherheit zusammenfasst, sehr hilfreich sein. Diese Blaupause dient als Richtlinie für die Implementierung und kontinuierliche Verbesserung der Sicherheitsmaßnahmen und kann als wertvolles Instrument für das gesamte Unternehmen dienen, um eine solide Grundlage für ein effektives Risikomanagement zu schaffen.

9. Blaupause für Informationssicherheit?

Bei unserer Arbeit konzentrieren wir uns darauf, Unternehmen bei der Umsetzung von Informationssicherheit gemäß ISO 27001 und TISAX zu unterstützen. Diese Standards bieten eine strukturierte Anleitung und praxisbezogene Lösungen, um Sicherheitsprozesse zu planen und umzusetzen.

Durch die Anwendung von TISAX-Controls und die Orientierung an der ISO 27001 entwickeln wir maßgeschneiderte Sicherheitsstrategien, die spezifische Unternehmensbedürfnisse erfüllen und die digitale Resilienz stärken.

Mehr dazu

In der unserer Zeit, wo die Sicherheit von Daten und Informationen für Unternehmen eine enorme Herausforderung darstellt, bieten sowohl die ISO 27001 als auch TISAX wertvolle Orientierung. Die ISO 27001, eine international anerkannte Norm, gibt umfassende Handlungsempfehlungen zur Implementierung von Informationssicherheits-Managementsystemen. Sie legt die Grundlage für eine strukturierte Herangehensweise an Informationssicherheit und hilft Unternehmen, ihre Sicherheitsprozesse systematisch zu planen, umzusetzen und kontinuierlich zu verbessern.

TISAX, eine von der deutschen Automobilindustrie entwickelte Lösung, baut auf den Prinzipien der ISO 27001 auf und passt sie an die spezifischen Bedürfnisse der Automobilbranche an. TISAX ist besonders praxisbezogen und stellt eine ausgezeichnete Blaupause für die Umsetzung der Informationssicherheit dar. Die TISAX-Controls, die speziellen Aufgaben und Maßnahmen, die für den Nachweis der Informationssicherheit erforderlich sind, bieten eine konkrete Anleitung für Unternehmen, um Informationssicherheit nicht nur zu implementieren, sondern auch ihre Wirksamkeit nachzuweisen.

In meiner Arbeit lege ich den Schwerpunkt darauf, Unternehmen zu helfen, diese Standards zu verstehen und effektiv umzusetzen. Durch die Kombination der strukturierten Vorgehensweise der ISO 27001 mit den praxisnahen Anforderungen und Controls von TISAX entwickeln wir individuelle Sicherheitsstrategien, die den spezifischen Bedürfnissen und Anforderungen jedes Unternehmens gerecht werden. Unser Ziel ist es, eine sichere und verlässliche Informationsumgebung zu schaffen, die den Anforderungen dieser Normen entspricht und die Resilienz gegenüber digitalen Bedrohungen stärkt.

Steffen ist dein Ansprechpartner für Beratungen zur Informationssicherheit & TISAX®

Buche einen kostenlosen Beratungstermin mit mir oder einem Mitarbeiter aus meinem Team.

Nachdem du mir deine Vorstellungen und Wünsche erläutert hast, gebe ich dir Empfehlungen zur Umsetzung und hilfreiche Tipps.

*TISAX® ist eine eingetragene Marke der ENX Association. Die Datenmeier GmbH & Co. KG steht in keiner geschäftlichen Beziehung zu ENX. Mit der Nennung der Marke TISAX® ist keine Aussage des Markeninhabers zur Geeignetheit der hier beworbenen Leistungen verbunden.